네트워크 장비의 이해와 DDoS 공격 대응 방안

이번 시간에는 DDoS 사건을 계기로 더욱 부각되고 있는 네트워크 환경에 대해 알아보고 스위칭 장비에 대한 정확한 이해를 하고 다음 회 모니터링을 통한 네트워크 포렌식에서 필요한 전반적인 장비의 기능을 알아보도록 하자. 7월7일자 사이버테러 사건을 통하여DDoS라는 용어가 일반인들에게까지 알려졌다. 일반인이 보는 입장에서는 좀비 PC들로 인해 네트워크 트래픽을 서버가 감당 못해 발생하는 사건 정도로 이해하는 것으로 그치게 된다. 보다 상세한 내용을 이해하기 위해서 네트워크 환경을 구축하고 있는 장비들에 대한 이해가 필요하다. 이러한 네트워크 장비들은 네트워크 포렌식에서 분석대상이 되는 중요한 요소가 되며 증거자료로 사용하게 된다.

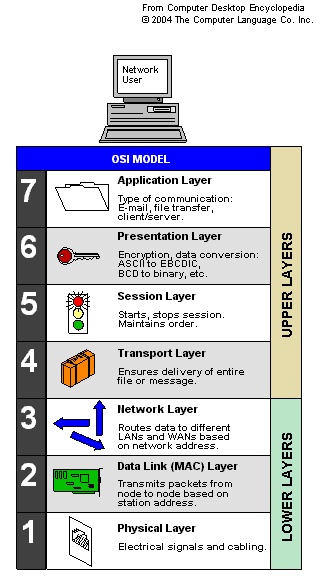

기본적인 OSI 모델(Open Systems Interconnection Reference Model)은 국제 표준화 기구(International Standard Organization)에서 개발한 모델로, 컴퓨터 네트워크 프로토콜 통신을 7개 계층으로 나누어 설명한 것이다

[출처: http://www.automatedbuildings.com/news/oct06/reviews/060928082002osimodel.htm]

Layer1 은 물리계층이며, 물리적인 접속(광섬유나 구리선을 통한 데이터 전송에 대한 규정부터 시작한다. 이는 전기적인 특성 등)에 대한 정의를 하는 계층으로 Ethernet이 Layer1에 해당하며 Layer2 는 데이터연결 계층이며, 데이터를 전달하는 방법에 대한 정의를 하고 있으며 네트워크 카드(랜카드)에 들어있는 하드웨어 고유 주소인 MAC 주소를 통하여 데이터를 전달한다. 데이터 전달 시에는 출발지 MAC주소와 도착지MAC주소가 함께 들어 있으며 네트워크 대역에 전체적으로 브로드케스팅 방식으로 데이터를 전송하게 된다. 만약 본인의 MAC 주소로 결정되면 데이터는 본인에게 들어오도록 되어 있다. Layer3 는 네트워크 계층으로 MAC주소와 함께 IP 주소를 가지고 통신을 하며 Layer2 보다 발전적인 네트워크 구성을 할 수가 있다. 라우터가 IP주소를 이용하여 라우팅 테이블에서 지정한 방향으로 데이터의 흐름을 결정하는데 사용한다. Layer4 는 통신계층으로 현재 우리가 사용하는 TCP/UDP 데이터 전송을 말하며 Layer3 계층에서 전송한 데이터를 확실히 받았는지 검증하고, 응답을 할 수 있다. 메일서버, 웹서버, 파일서버 등을 구분하기 위해서 IP 주소 이외에 포트번호를 추가로 사용하고 있으며 최종 목적지는 데몬서버가 된다. Layer5 이상 계층에는 세션, 프리젠테이션, 응용 계층이 존재하는데 Layer7 에서는 데몬서버의 데이터가 최종 목적지가 된다. OSI 모델에서 지원하고 있는 서비스를 계층별로 보면 다음과 같으며 계층에 따른 스위칭 방식도 아울러 함께 알아보도록 한다.

<OSI 계층별 지원 서비스>

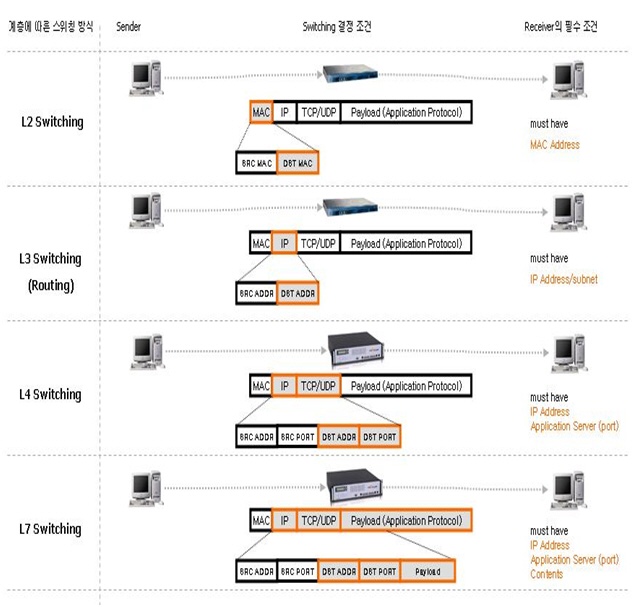

<OSI 계층에 따른 스위칭의 기능>

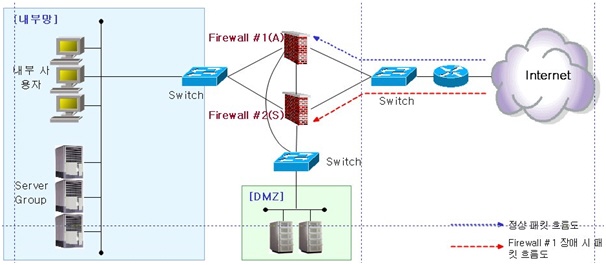

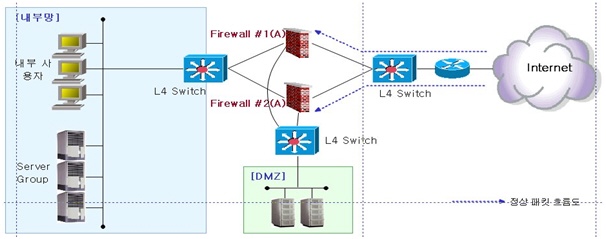

L2 Switch 는 Layer2 계층에서 브로드캐스팅(Broadcasting)하는 패킷(Packet)안의 MAC 주소를 읽고 처리하는데 MAC의 SRC (출발지)주소와 DST(목적지)주소를 포함하고 있다. 이때 목적지의 컴퓨터는 해당 MAC주소를 반드시 가지고 있어야 전달받을 수 있다. Active Standby 모드로 관리가 가능하며 방화벽 2개를 설치하면 방화벽2개중 1개는 health check 만 하고 대기하고 있다가 문제 발생시 정상동작하도록 되어 있다.

<L2 Switch 로 구성한 네트워크>

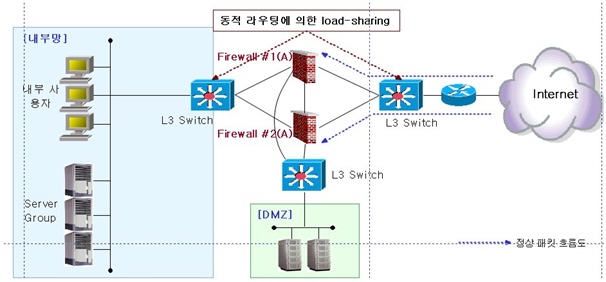

L3 Switch 는 Layer3 계층에서 브로드캐스팅(Broadcasting)하는 패킷(Packet)안의 IP 주소를 읽고 처리하는데 IP의 SRC (출발지)주소와 DST(목적지)주소를 포함하고 있다. 이때 목적지의 컴퓨터는 해당 IP주소를 반드시 가지고 있어야 전달받을 수 있다. IP 주소로 네트워크 대역을 구분하고 네트워크간의 데이터 전송을 할 수 있다. 따라서 라우터(Router)에서 하던 라우팅을 대신 할 수가 있으며 일반적인 백본(Backbone)장치로 불리고 있다. 동적 라우팅에 의한 Load-Sharing으로 LoadBalancing 이 다음과 같이 가능하다.

<L3 Switch 로 구성한 네트워크>

L4 Swtich 는 Layer4 계층에서 브로드캐스팅(Broadcasting)하는 패킷(Packet)안의 IP의 SRC (출발지)주소와 DST(목적지)주소, TCP/UDP의 SRC (출발지) 포트번호와 DST(목적지) 포트번호를 포함하고 있다. 주로 LoadBalancing을 통하여 컴퓨터에게 데이터를 균등하게 할당한다., 자체 패킷 정밀분석을 통한 LoadBalancing, 해킹 및 악성코드에 대한 패킷분석에 소요되는 시간을 줄이고자 한다면 필터링을 위하여 방화벽의 앞단에 위치 시켜야 한다.

Active Active 모드관리가 가능하며 방화벽 2개를 설치하면 방화벽간 session check. L4 스위치간 health check를 하며 효율적인 관리를 한다.

<L4 Switch 로 구성한 네트워크>

L7 Swtich 는 Layer7 계층에서 브로드캐스팅(Broadcasting)하는 패킷(Packet)안의 IP의 SRC (출발지)주소와 DST(목적지)주소, TCP/UDP의 SRC (출발지) 포트번호와 DST(목적지) 포트번호, 응용 프로토콜의 페이로드(데이터 내용)를 포함하고 있다.

L5, L6, L7 Switch 에서는 L4 Switch의 영역을 세분화하여 Layer5 , Layer6, Layer7 계층별로 데이터를 전송한다.

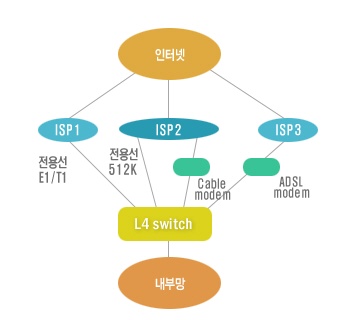

그렇다면 그 동안 익혀왔던 스위칭 장비들을 통하여 DDoS 공격을 방어하기 위한 1차적 대응방법에 대해 생각해 보자. 첫째, 서버 로드밸런싱을 이용한다면 여러 대의 서버를 하나의 서버처럼 동작시킴으로써 성능을 쉽게 확장하고, 서버의 장애 발생시 백업서버로 운영이 가능하게 함으로써 신뢰성을 향상시키는 방법이 있다. 둘째, 방화벽 로드밸런싱을 이용한다면 동일한 세션에 속하는 패킷들은 세션 테이블에 따라 모두 동일한 방화벽으로 전송이 되는데 현재 상태에 맞지 않은 패킷이 들어올 경우 부적합한 패킷(illegal packet)-해킹으로 간주하여 삭제함으로써 어느 정도 네트워크 트래픽 저하를 만들수 있다. L4 스위칭에서는 입출력되는 패킷의 경로를 기억하여 경로를 지속적으로 유지할 수 있도록 하는 기능이 있기 때문이다. 셋째, 네트워크 로드밸런싱을 이용한다면 각 ISP들의 전용선, ADSL, Cable Modem 등의 초고속 인터넷 회선을 결합시켜 단일한 전용선처럼 사용함으로써 네트워크의 속도와 안정성을 유지시키는 방법으로 불필요한 특정 회선에 대한 네트워크 트래픽 병목현상을 완화하는 역할을 한다.

<네트워크 회선 부하 분산 예> [출처:http://iksu.egloos.com/391861]

2차적인 대응방법으로는 UTM( Unified Threat Management) 장비를 통하여 Firewall, IPS, VPN, DDoS 방어, 안티-바이러스/스팸기능 등이 통합된 네트워크보안을 통하여 2차적으로 트래픽 부하를 저하시키고 3차적 대응방법으로 관제센터에서 24시간 모니터링 교대조에 의한 전문 보안기술력을 통하여 해킹으로 의심되는 최종 트래픽에 대해 침입시도 포트를 정지시키면 DDoS 공격을 방어할 수 있게 된다. 이론적으로 이러한 내용들은 공개되어 있으나 공공기관 및 기업의 최고위층에서 보안에 대한 관심이 미약하여 실제적인 상황에 대한 대비가 부족하다. 이번 DDoS공격을 통하여 네트워크 포렌식의 중요도는 절실하게 느낄 수 있었다. 이러한 공격의 피해상황을 네트워크 분석을 통하여 파악할 수 있으며 근원지를 추적할 수 있는 증거기록을 찾는 것이 가능 하기 때문이다.

출처: 안철수 연구소

'Diary > Diary' 카테고리의 다른 글

| 일의 기쁨과 슬픔 (0) | 2009.10.15 |

|---|---|

| 네트워크를 이해하면 포렌식 분석이 쉽다 (4) (0) | 2009.10.08 |

| 네트워크를 이해하면 포렌식 분석이 쉽다 (2) (0) | 2009.10.08 |

| 네트워크를 이해하면 포렌식 분석이 쉽다 (1) (0) | 2009.10.08 |

| [유니세프] 인도네시아-폐허 속의 어린이들을 도와주세요 (0) | 2009.10.07 |